Vid årsslutet ökar arbetsbördan på ekonomiansvariga kraftigt och det gör också tidsperioden extra intensiv för cyberbedrägerier – falska fakturor omsätter miljardbelopp varje år.

Cybersäkerhetsexperten Proofpoint har kartlagt de vanligaste bedrägerimetoderna.

Cybersäkerhetsexperten Proofpoint har kartlagt de vanligaste bedrägerimetoderna.

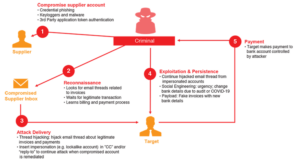

Olika former av e-postbaserade identitetsbedrägerier – där förövaren utger sig för att vara exempelvis en anställd eller en leverantör – sammanfattas under begreppet Business Email Compromise (BEC) och är den form av cyberbedrägerier som leder till störst förluster i rent ekonomiska termer. Bara under 2019 beräknades den här typen av bedrägerier ha stått för mer än hälften av alla ekonomiska förluster för drabbade företag – uppskattningsvis 1,77 miljarder USD, eller mer än 15 miljarder kronor.

Siffrorna för 2020 är ännu inte sammanställda men under ett år då antalet fysiska möten kraftigt minskat, och allt mer avtalsskrivande och administration sker på distans, har sårbarheten blivit än tydligare. Proofpoints egna beräkningar slår fast att man blockerar fler än 15 000 bedrägeriförsök av det här slaget – varje dag.

Under månads-, kvartals och årsskiften blir leverantörsfakturor en extra attraktiv metod för bedragare, både på grund av att ekonomiavdelningar då är under mycket större tryck än vid andra tider, och på grund av de stora summor som är i omlopp. Ett uppmärksammat fall från året var när den amerikanska affärsängeln och TV-profilen Barbara Corcoran (från tv-serien Shark Tank) betalade en falsk faktura till ett belopp av nästan fyra miljoner kronor, men hann dra tillbaka utbetalningen innan pengarna flyttats vidare.

Bluffakturor via e-post är ofta grundat i noggrann research om offret. Många av de framgångsrika attackerna bygger på att förövaren lyckats kapa ett legitimt e-postkonto och sedan använt kontots historik och kontakter för att hitta offer. Ett vanligt tillvägagångssätt är också att man kontinuerligt följer kontot under längre tid och sedan ”kapar” pågående mejlkonversationer när tillfället dyker upp. Det gör också att man kan kringgå olika former av autentiseringskontroll för e-post.

När angriparen väl har antagit någon annans identitet, är ett vanligt tillvägagångssätt att koppla över konversationen till ett annat konto – samtalet fortsätter, men via en annan, fejkad mejladress som ser snarlik ut. Det gör både att kontoägaren inte kan se den fortsatta konversationen, och gör det svårare att spåra förövarna.

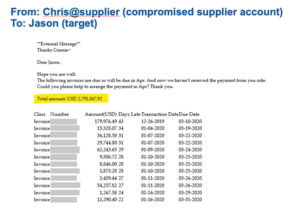

Ett exempel på hur det går till: I det första mejlet använder en bedragare ett kapat konto för att skicka en lista av korrekta fakturor.

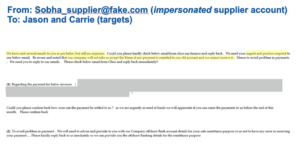

I nästa mejl har mottagaren skiftat över konversationen till en adress man kontrollerar helt, och där bedragaren nu utger sig för att vara en kollega till avsändaren.

I det sista mejlet har bedragaren återgått till att använda det kapade kontot och försöker övertyga offret att byta bank för transaktionen.

– Det är speciellt intressant att se på tonläget i konversationen, som visar en vanlig taktik för den här typen av bedrägerier – man agerar bestämt och trycker på att ärendet är brådskande. Det är också noterbart att de falska mejlen saknar exempelvis filtillägg eller URL:er som annars skulle kunna väcka misstanke om att något inte är korrekt, och uppmärksammas av företagets säkerhetsavdelning, säger Örjan Westman, nordenchef på Proofpoint.